如果出错了,看下面:

git 提交代码 到 gitee仓库指定文件夹中

一、创建一个空文件夹

二、将gitee仓库地址复制下来

三、在刚刚新建的空文件夹真打开 Git Bash Here

四、克隆 gitee 仓库

五、提交代码

将想要提交的拖到克隆下来的目录下面

六、执行指令

1. 执行 git add 文件名 (如果是git add . 表示当前目录下的所有内容),注意,add后要一个空格

1 | git add 文件名 |

可能会出现如下报错,

则需要输入 git init 然后回车就好了

1 | git init |

然后再重新执行添加文件就可以了(注意,一定要将目录切换到仓库目录,负责执行命令时会报fatal: pathspec ‘hotel-demo’ did not match any files)

2. 执行git commit -m “注释的内容” ( 提交到本地仓库)

1 | git commit -m "注释的内容" |

3. 提交代码到 gitee

执行命令: git remote add origin 远程项目的 Https 地址

1 | git remote add origin 远程项目的 Https 地址 |

可能有人会报如下错误(没有的话可以忽略)

解决:执行 git remote rm origin 删除关联的origin的远程库

1 | git remote rm origin |

然后再重新执行 git remote add origin 远程项目的 Https 地址即可

4. git push -u origin master ( 最后这一步就可以推送到自己的仓库了)

1 | git push -u origin master |

完成 !!

docker restart xxx重启容器报错:Error response from daemon Cannot restart container es

1.报错:

-

原因:重启服务器后,我重启过网络 network 。我想大概是这个影响了 docker 的网络。

-

解决: 重启 docker 服务即可:

1 | systemctl restart docker |

- 重启容器即可成功

1 | docker restart 容器名 |

Docker镜像仓库

Docker镜像仓库

去网页进行访问

删除镜像,之后再拉取回镜像

Docker删除镜像是报错:Error response from daemon:conflict:unable to remove repository

Error response from daemon: conflict: unable to remove repository reference “nginx:latest” (must force) - container 50a3d44fa9aa is using its referenced image 605c77e624dd

翻译是:

来自守护程序的错误响应:冲突:无法删除存储库引用“nginx:latest”(必须强制) - 容器 50a3d44fa9aa 正在使用其引用的映像 605c77e624dd

错误原因是:

因为在使用镜像的时候启动了容器,故得把前面使用的容器先给删除,才能继续删除镜像。

解决:

直接将指令改为:docker rmi -f [镜像ID] 即可

-f 强制删除

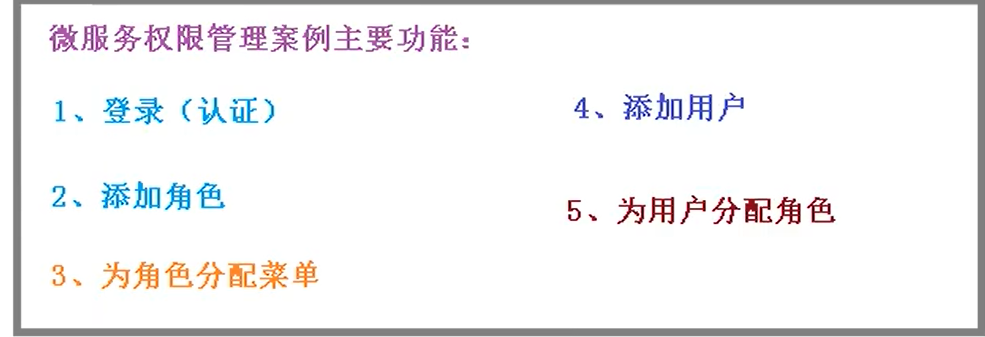

SpringSecurity微服务权限方案

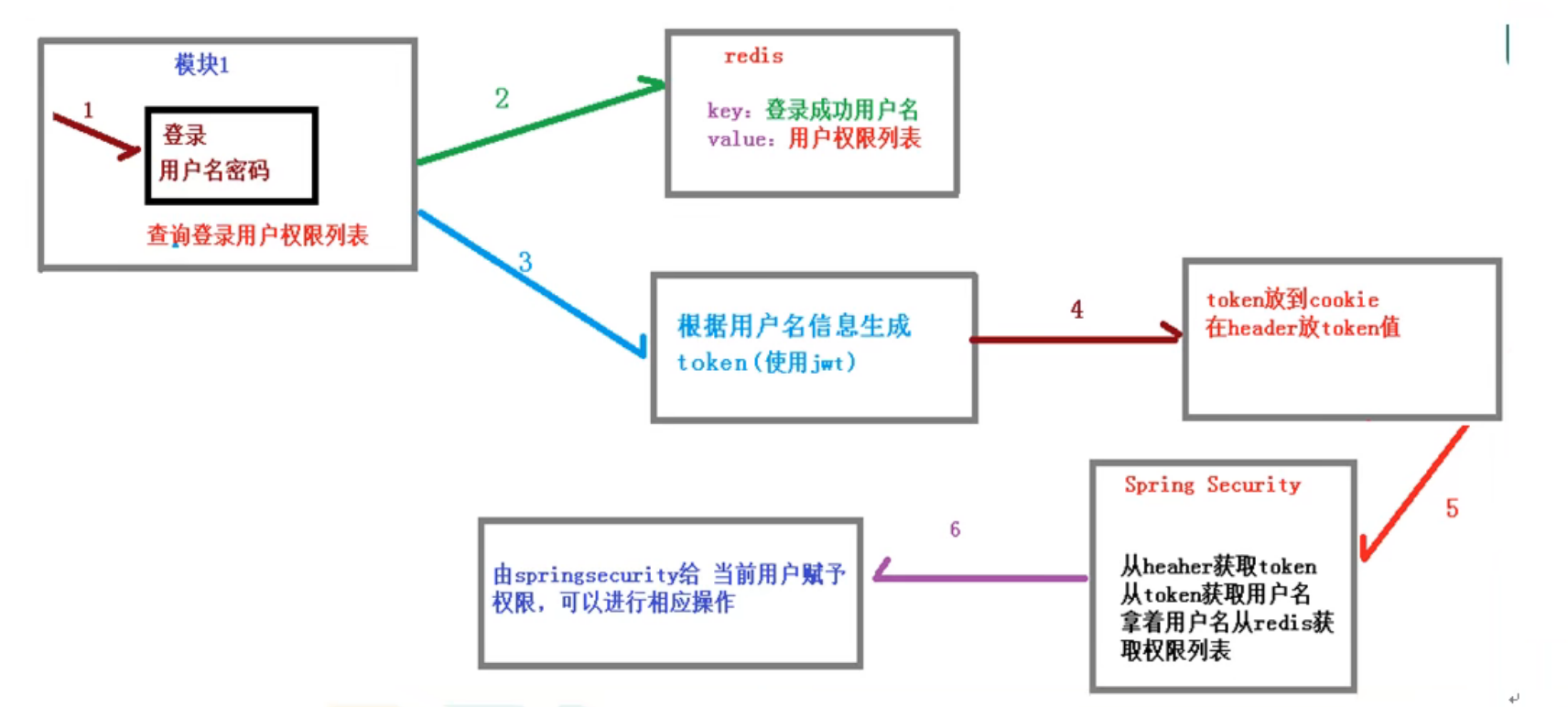

1.认证授权过程分析

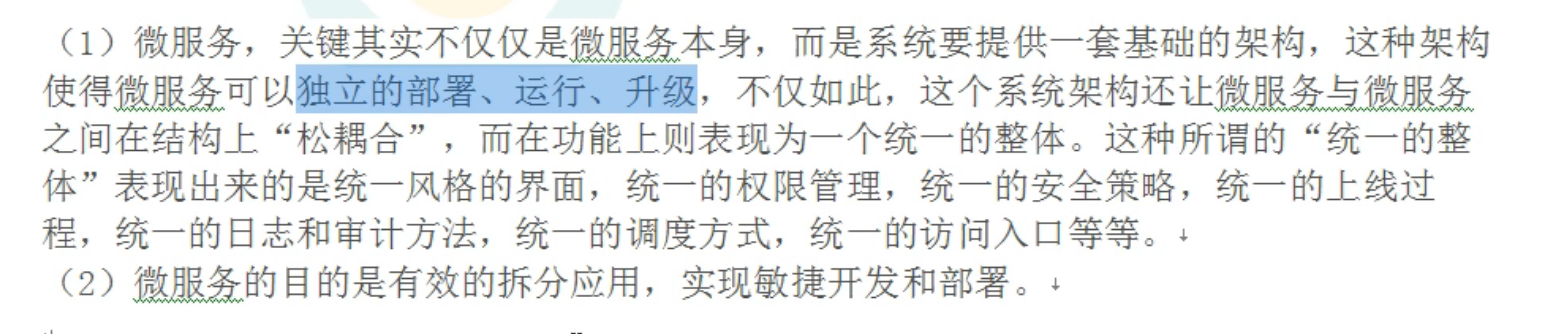

微服务本质:

需求分析

数据模型介绍:

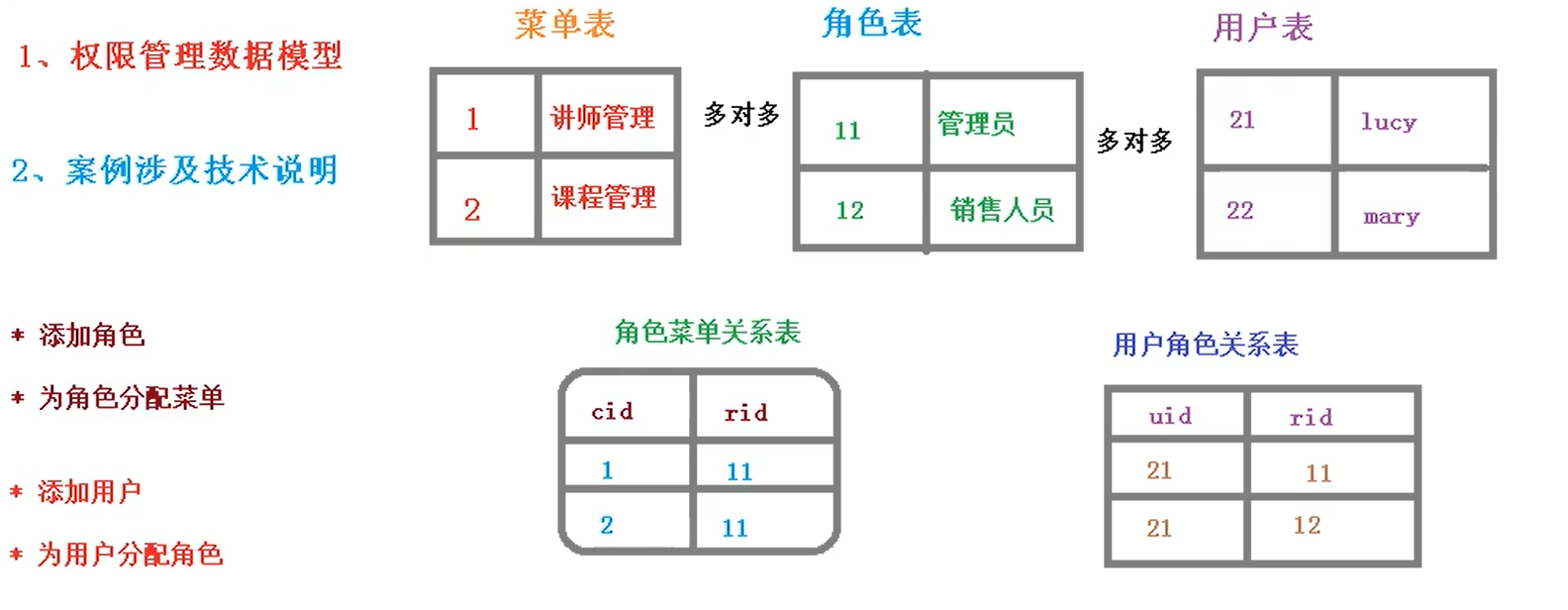

使用技术说明:

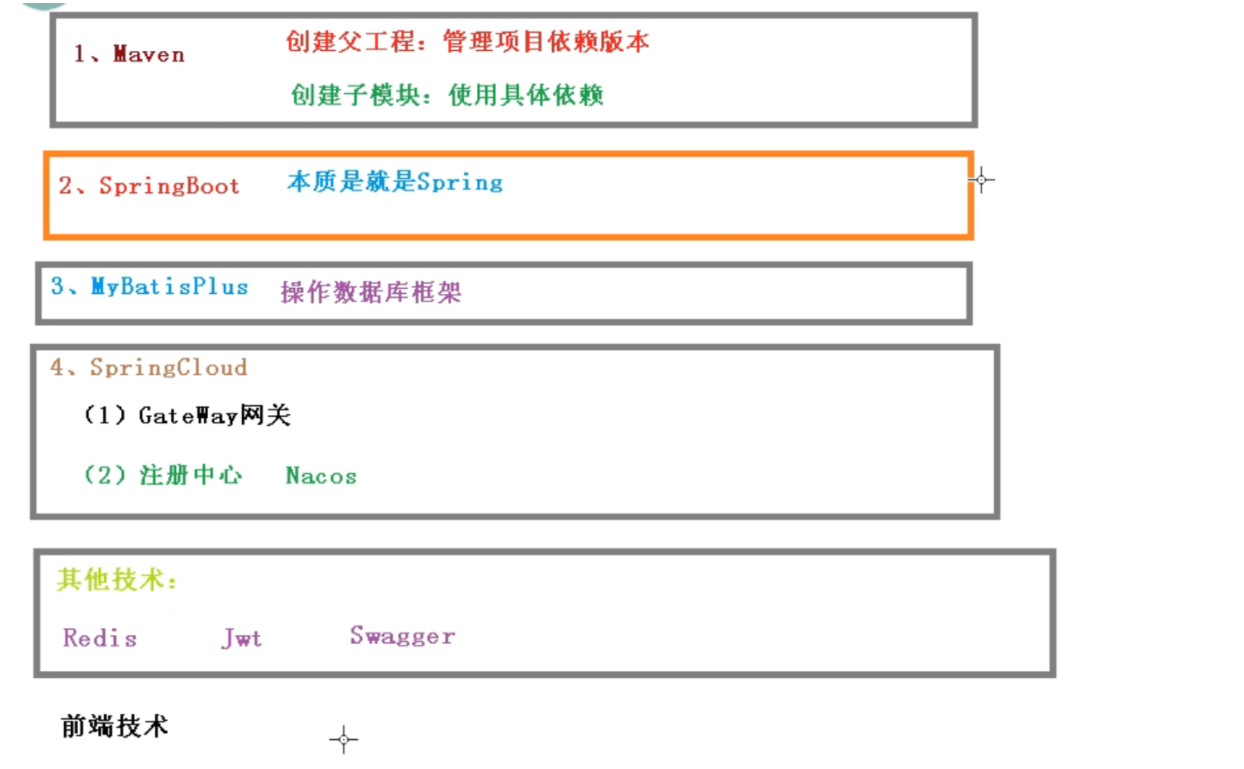

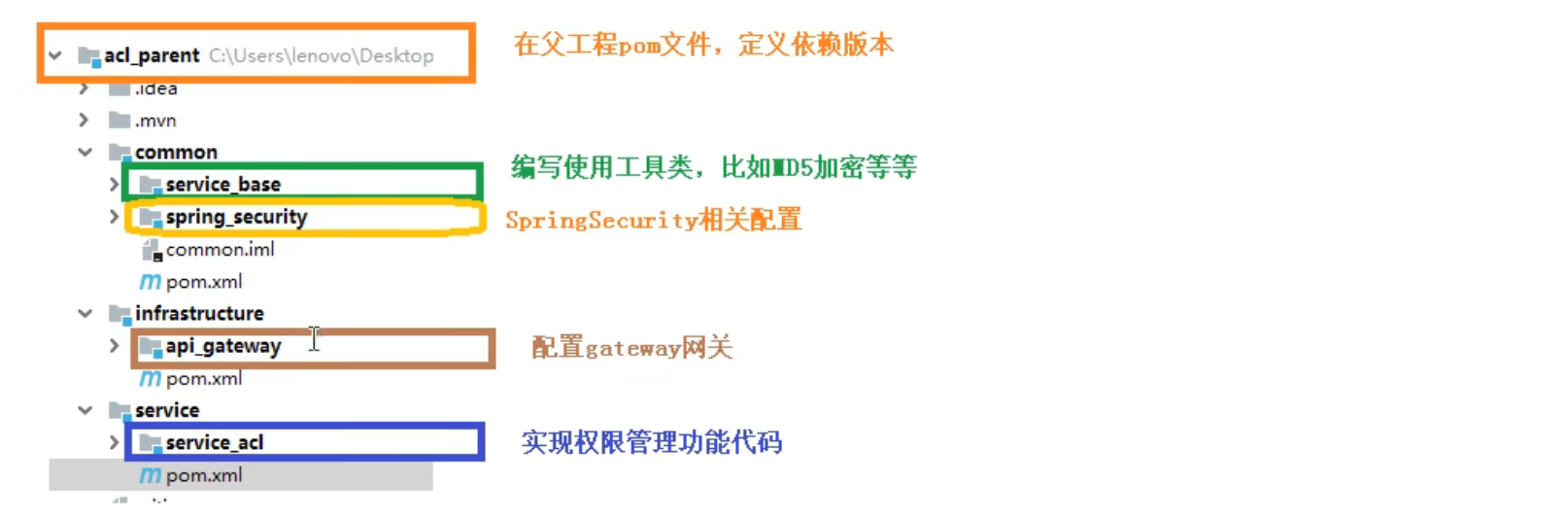

搭建项目工程:

对应教程视频:25-尚硅谷-SpringSecurity-微服务权限案例-引入项目依赖_哔哩哔哩_bilibili

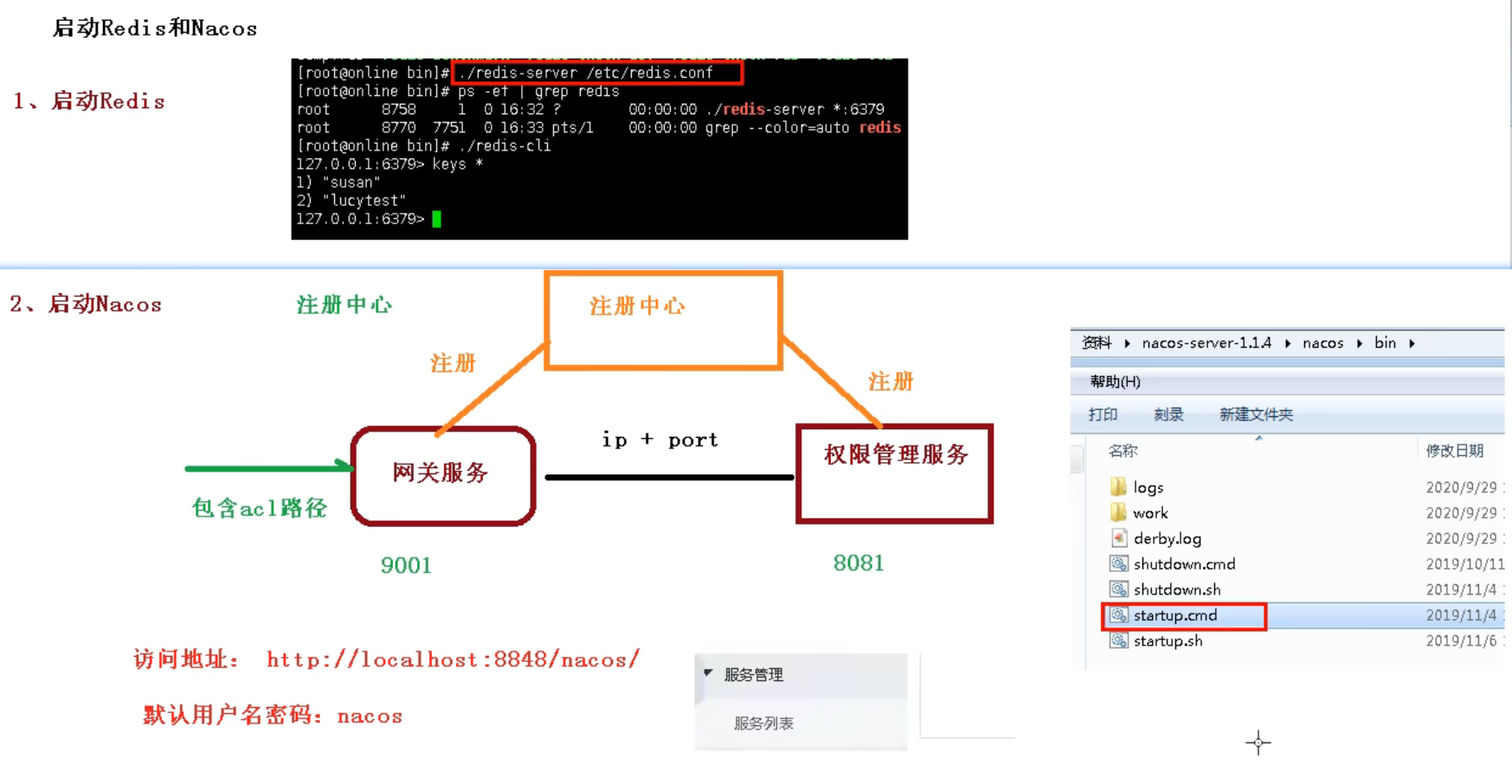

启动Redis和Nacos:

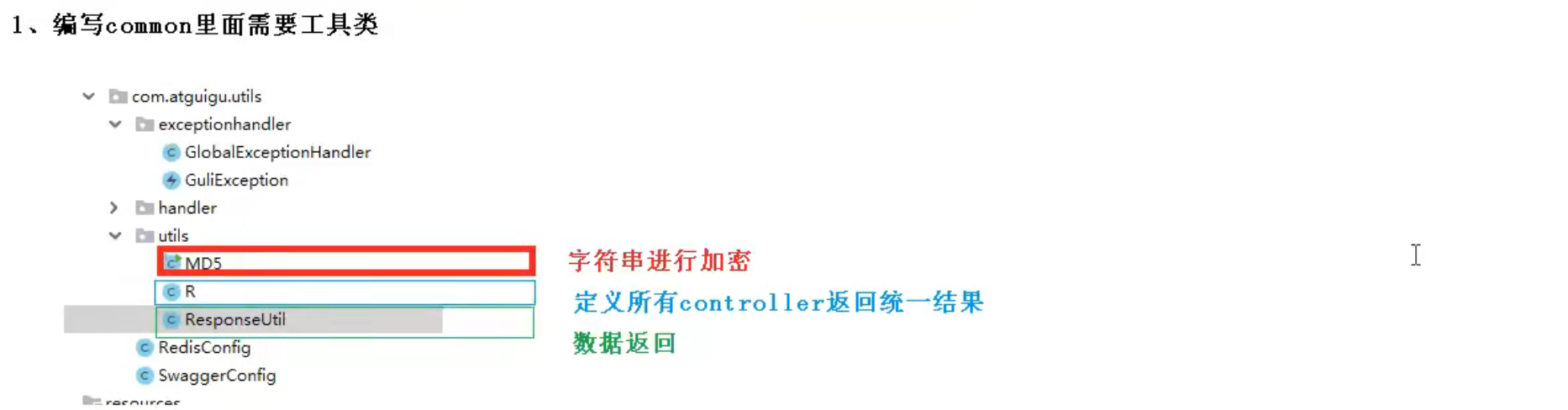

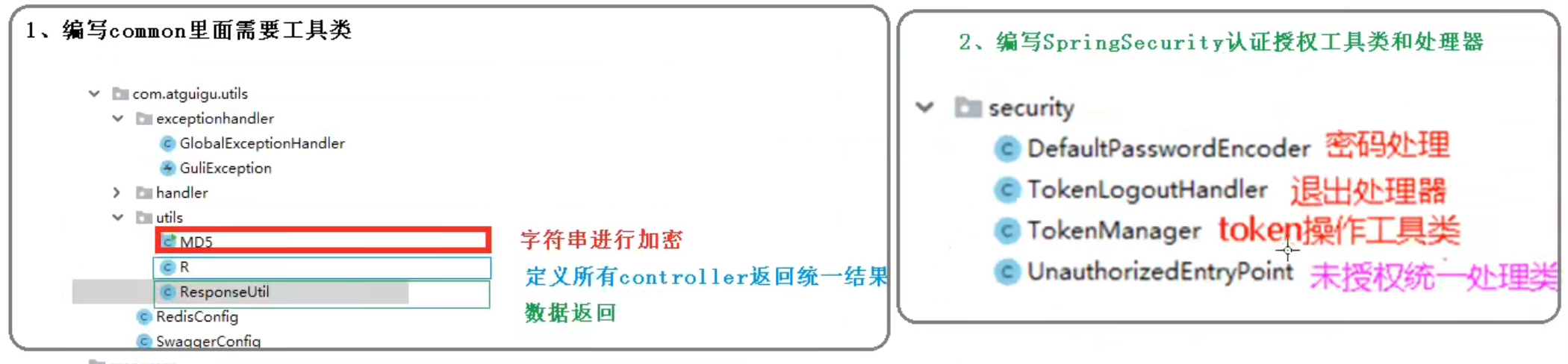

编写common工具类:

对应教程视频:27-尚硅谷-SpringSecurity-微服务权限案例-编写common工具类_哔哩哔哩_bilibili

编写security工具类:

对应教程视频:28-尚硅谷-SpringSecurity-微服务权限案例-编写security工具类_哔哩哔哩_bilibili

2.1 密码处理工具类

1 | import atguigu.utils.utils.MD5; |

2.2 token操作工具类

先导入依赖:

1 | <dependency> |

使用jwt生成token代码:

1 | package com.atguigu.security.security; |

2.3 退出处理器

1 | import atguigu.utils.utils.R; |

2.4 未授权统一处理类

1 | import atguigu.utils.utils.R; |

编写security认证过滤器:

对应教程视频;29-尚硅谷-SpringSecurity-微服务权限案例-编写security认证过滤器_哔哩哔哩_bilibili

1. 认证的过滤器

1 | import atguigu.utils.utils.R; |

2.授权过滤器

1 | import com.atguigu.security.security.TokenManager; |

编写entity:

SecurityUser实体类:

1 | import com.baomidou.mybatisplus.core.toolkit.StringUtils; |

User用户实体类:

1 | package com.atguigu.security.entity; |

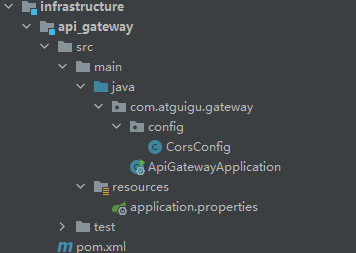

整合网关和前端:

解决跨域配置:

1 | import org.springframework.context.annotation.Bean; |

配置文件:

application.properties:

1 | # 端口号 |

整合网关:

云服务器上部署一个Springboot的web项目(图文讲解)

(PS:在部署之前,

1.你的虚拟机需要安装有jdk(这个Centos内部应该自带有,我的就是)和mysql(注意,如果你使用的数据库是8.0版本以上的,则需要安装mysql8.0以上的),没有安装到这两个的先自行去安装好

2.Linux安装好mysql后,去用sqlyog(或是Navicat或其他)连接你虚拟机的数据库

1.双击packege,打包项目。(注意,先鼠标选中Maven中的test然后跟着黄色箭头点击(让test被划掉),使得在打包项目的时候跳过test步骤,不然会执行项目的测试,从而可能改动数据库的原有数据)

2.找到打包好的项目的所在目录

3.(这一步有多种方法,我习惯这一种)

4.进入到Linux的相应目录,然后执行最后一条命令来启动springboot项目

5.启动成功,然后去根据虚拟机的ip端口去访问项目

(ps:如果访问超时,则需要去Linux关闭防火墙

1.首先切换回到 /root/bin目录下

2.执行命令:systemctl stop firewalld.service(关闭防火墙)

systemctl disable firewalld.service(关闭防火墙自动启动)

4.查看防火墙状态:systemctl status firewalld.service(查看防火墙服务状态)

看到这样就OK了:

然后再去浏览器访问,便不会超时了

)

另一种启动方式,启动过程中不会显示出日志信息,还可用命令将日志信息存到server.log中,或是存到自己创建的文件中也行

这是我保存的日志信息

(实体类没有写get和set方法若的祸啦)No serializer found for class com.example.domain

报错:

No serializer found for class com.example.domain.Men and no properties discovered to create Bean…

springboot中使用@RestController注解前台页面返回不到对象数据异常

异常信息

首页控制台会打印如下异常:

红色框里详细如下

No serializer found for class com.example.domain.Men and no properties discovered to create BeanSerializer (to avoid exception, disable SerializationFeature.FAIL_ON_EMPTY_BEANS) (through reference chain: java.util.ArrayList[0])

原因:实体类没有写有对应的get()和set方法

解决

在实体类写上set() 和 get() 方法即可,并在其方法前要有public

service层传来的总是null?

开始写了四个接口,都没有问题,但是在写第五个接口时不行了,然后更可恶的是,前面的四个也都不行了!这这倒到底是怎么回事呢?接下来给大家分享我的情况:

报错如下图:在postman中访问接口出现报错

上图表示dataSectionService返回是空,问题原因是因为上头注入DataSectionService时定义成了static,切记是这样是不能的,否则就是会报异常,即便你的dao层的返回是正常的,但是在中间service层返回给controller层时是空的了。